Mühelose, intuitive Konfiguration

Codekeeper ist für Entwickler und Nicht-Entwickler gleichermaßen gemacht. Ob Sie Code schreiben, Verwaltungstätigkeiten ausüben oder Rechtsberatungen durchführen, Wir helfen Ihnen, Ihr Escrow schnell und einfach einzurichten.

Oder erkunden Sie unsere

Preisoptionen

Wie funktioniert Software-Escrow?

Auch wenn Sie vorher noch keine Erfahrung mit Software-Escrow hatten, machen wir es Ihnen so einfach wie möglich, denn es sind nur wenige Schritte.

Wie Sie Ihr Software-Escrow in einigen, einfachen Schritten aktivieren

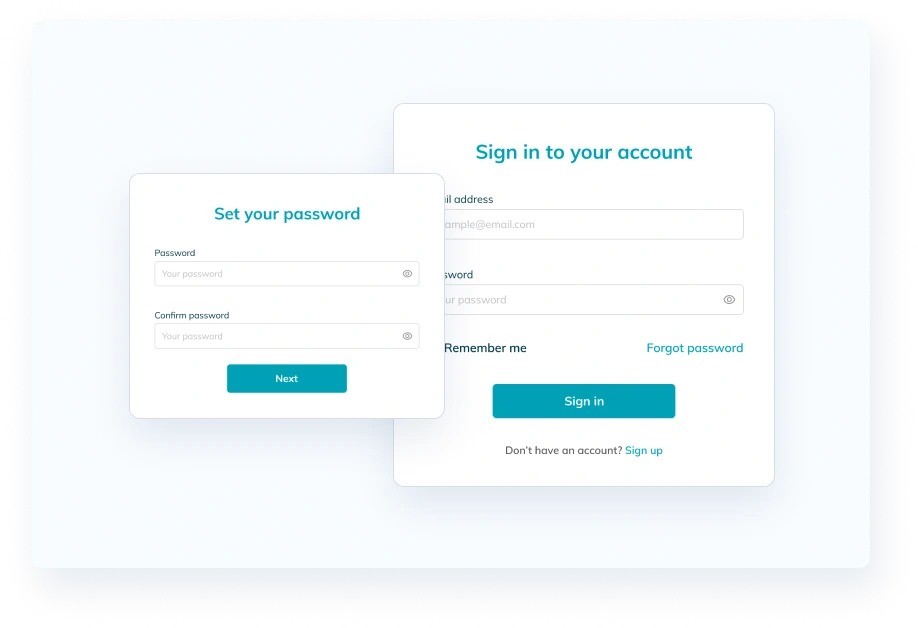

Melden Sie sich bei Codekeeper an

Der erste Schritt ist die Einrichtung eines Kontos bei Codekeeper. Entweder können Sie auf der Startseite von Codekeeper auf „Loslegen“ oder einen Plan Ihrer Wahl auf unserer Preise-Seite auswählen. Sie werden zum Anmelde-Workflow weitergeleitet, wo Sie darum gebeten werden, Ihre personenbezogenen Daten einzugeben, um ein Konto zu erstellen.

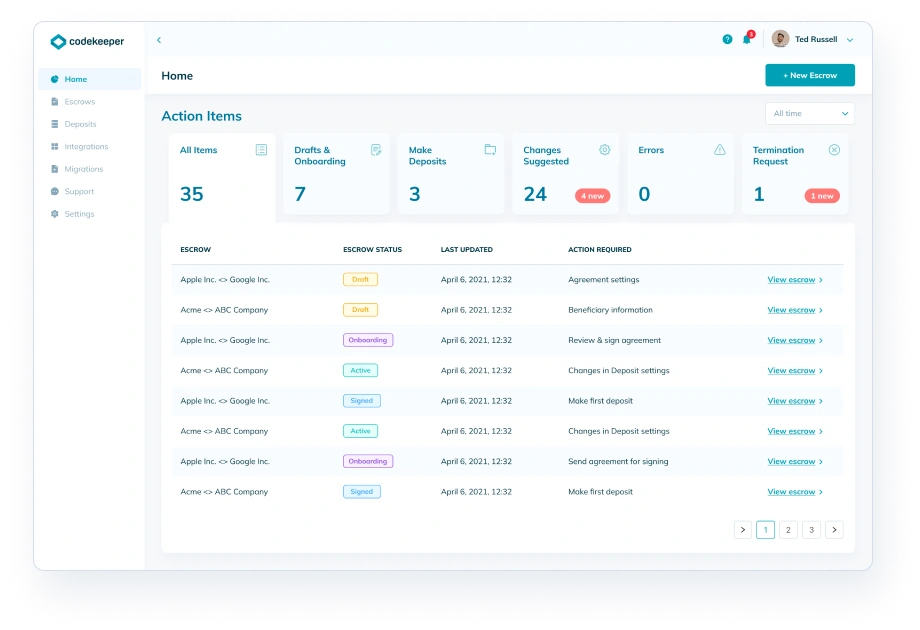

Das Dashboard erkunden

Verwalten Sie alle Ihre Escrows ganz einfach in einem einzigen, zentralen Dashboard. Oben finden Sie einige, allgemeine Kennzahlen, die Ihnen Einblicke in den Status Ihrer Escrows gewähren. Zudem enthält das Dashboard Informationen über all Ihre Escrow-Vereinbarungen und die letzten Aktivitäten sowie Hilfe-Links. Um mit einer neuen Escrow-Vereinbarung zu beginnen, können Sie einfach zur „+Neuer Escrow“-Schaltfläche navigieren, die sich oben rechts im Dashboard befindet.

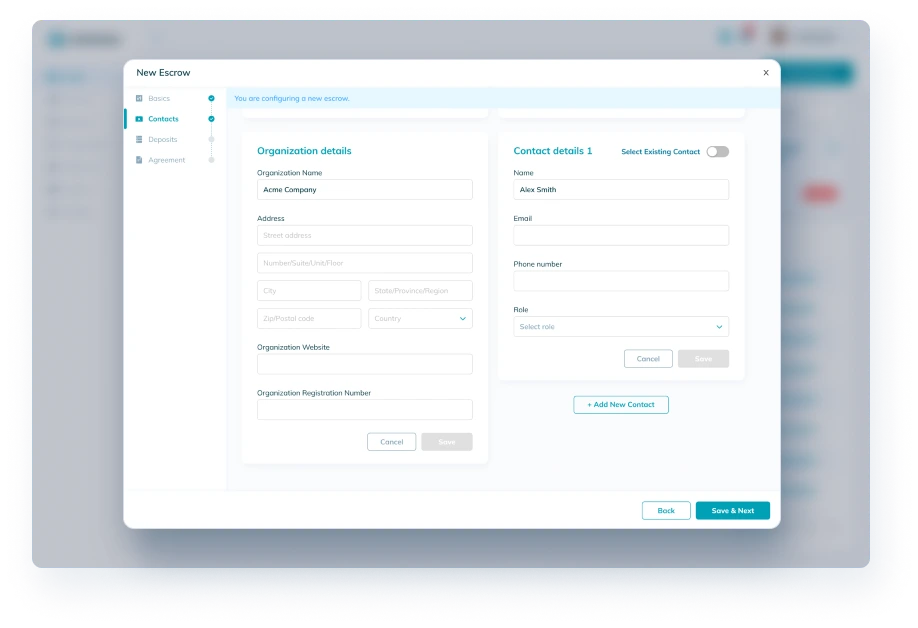

Die Daten einer anderen Partei verwalten

Im Escrow-Erstellungsprozes werden Sie zu einer Seite geleitet, um Ihre personenbezogenen Daten und auch die Daten einer anderen Partei einzutragen. Dazu gehören Unternehmensdaten sowie Kontaktdaten für verschiedene Funktionen. Wenn Sie ein Einleger sind, können Sie auch weitere Empfänger zu Ihren Escrow-Vereinbarungen hinzufügen. Alle Ihre Lizenz-Empfänger haben nur Zugriff auf Ihre eigenen Archivdaten, wodurch der Datenschutz des Quellcodes gewährleistet wird.

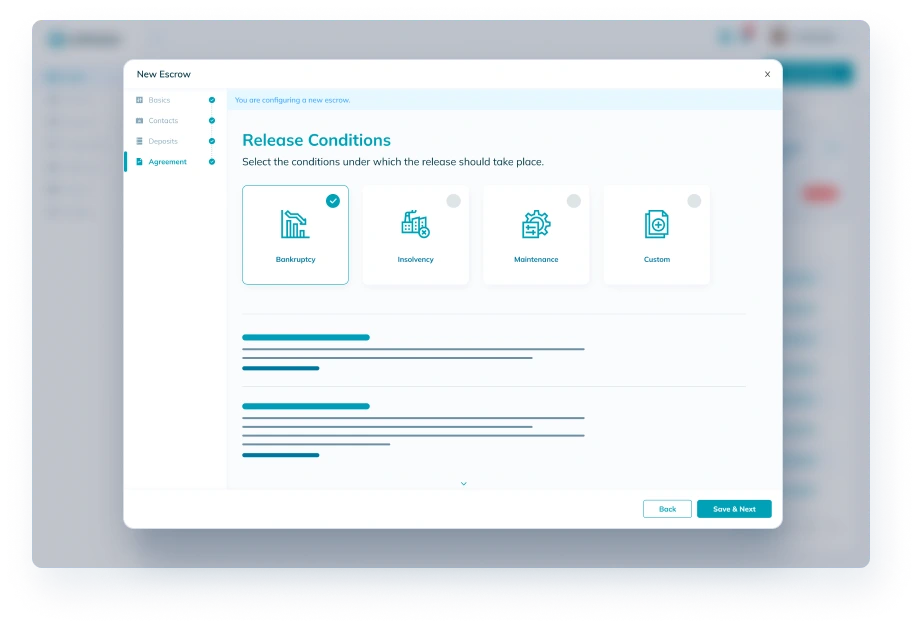

Freigabeauslöser festlegen

Legen Sie für jeden Empfänger fest, welche Quellcode-Archive er erhalten soll und unter welchen Bedingungen der Inhalt der Archive freigegeben werden soll. Komplexe Vereinbarungen mit Vertraulichkeit und Leichtigkeit verwalten.

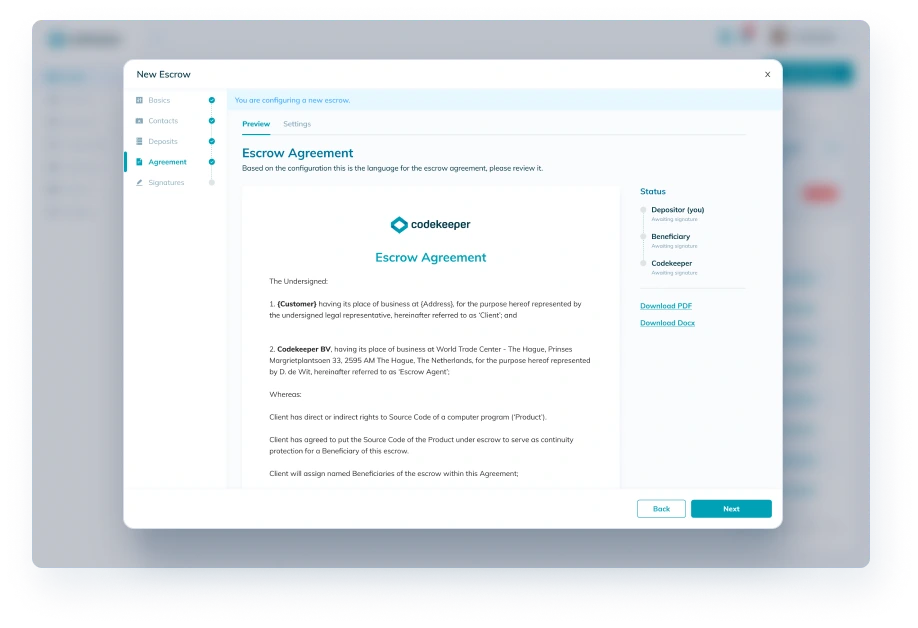

Die Vereinbarung überprüfen und unterschreiben

Nachdem die Basiskonfigurationen fertiggestellt sind, wird eine Escrow-Vereinbarung erstellt. Anschließend werden Sie eine E-Mail-Benachrichtigung sowie einen Alarm im Aktivitätsbereich der Codekeeper-Anwendung erhalten. Sie können die Vereinbarung überprüfen und Änderungen an den Vereinbarungseinstellungen vornehmen. Zum Schluss können Sie die Vereinbarung genehmigen und beiden Parteien zur Unterschrift zu senden.

Hinterlegen Sie Ihre Vermögenswerte

Sie können einen automatischen Quellcode und Datenhinterlegungen erstellen, indem Sie Ihre SCM-Plattform wie Gifthub, Bitbucket, Giftlab und sonstige verknüpfen. Dafür ist keine Kodierung erforderlich! Wenn Sie auch weiterhin das manuelle Hochladen bevorzugen, ermöglicht Ihnen unser Sicheres Hochladen von Ordnern, die einfache Hinterlegung Ihres Quellcodes und von anderen Daten.

Escrow aktivieren

Ihr neuer Quellcode-Escrow wurde nun erfolgreich aktiviert! Sie können die Angaben bearbeiten und andere Escrows verwalten. Als Lizenzgeber können Sie Lieferanten hinzufügen und neue Escrows mit nur wenigen Klicks starten. Bestätigungen erfolgen automatisch, weshalb Sie den gesamten Papierkram vergessen können.

Kontaktieren Sie einen unserer Experten, wenn Sie weitere Informationen benötigen.

Demo buchenWie Sie Ihre wichtigen Vermögenswerte hinterlegen

Vollständig automatisierte Archivverknüpfung

Die neuesten Versionen werden immer innerhalb von 24 Stunden hinterlegt: mit AES256-Verschlüsselung und vollständig automatisiert. Wir unterstützen die meisten, handelsüblichen Umgebungen mit über 50 verfügbaren Integrationen!

Bitbucket

GitHub

GitLab

Google

Cloud

Microsoft Azure

Amazon

Web

Services

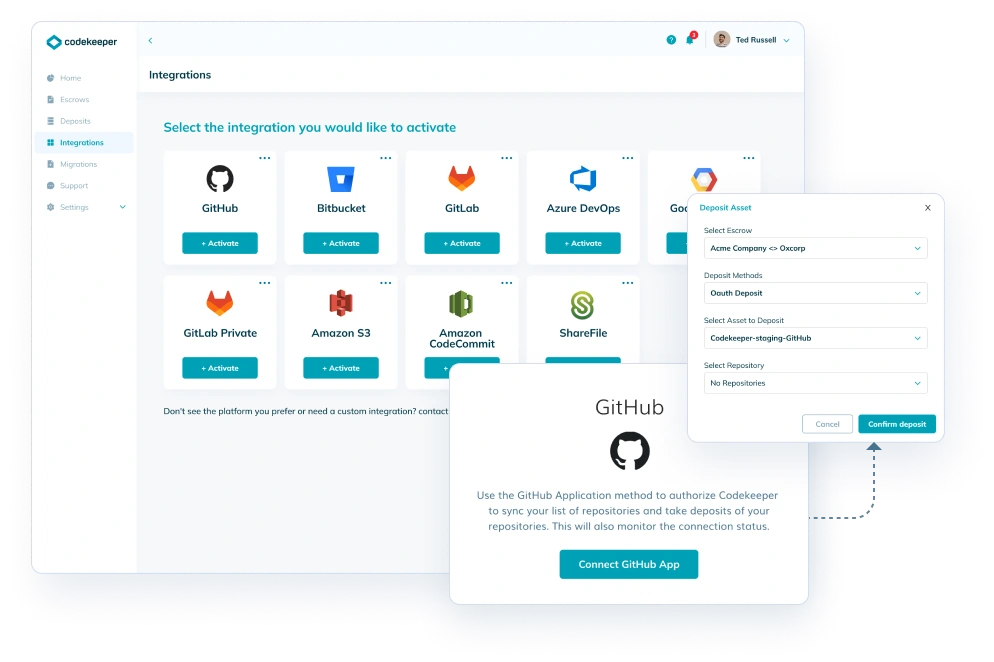

Um eine Integration zu aktivieren, müssen Sie sich zunächst in Codekeeper anmelden und zu Ihrem Dashboard navigieren. Dort wählen Sie Integrationen, die sich im linken Seitenleisten-Menü Ihres Bildschirms befinden.

Wenn Sie auf der Seite sind, sehen Sie alle unsere integrierten Apps, die wir integrieren können und von hier aus können Sie die Integrationsplattform auswählen, die Sie haben möchten, und auf die Schaltfläche „Aktivieren“ klicken.

Wenn Sie auf die Schaltfläche „Aktivieren“ klicken, werden Sie darum gebeten, Ihr Codekeeper-Konto mit dem ausgewählten Integrationskonto zu verknüpfen oder die Integration manuell unter Befolgung der Anweisungen auf der rechten Seite zu aktivieren.

Nachdem die Integration aktiviert wurde, können Sie jetzt Ihr Archiv für Ihre ausgewählten Escrows auswählen.

Für Nicht-OAuth-Integrationen stellen wir Ihnen eine einfache Anleitung zur Verfügung, die Sie befolgen und so die Software eigenständig konfigurieren können. Kontaktieren Sie uns gerne, wenn Sie noch weitere Unterstützung benötigen.

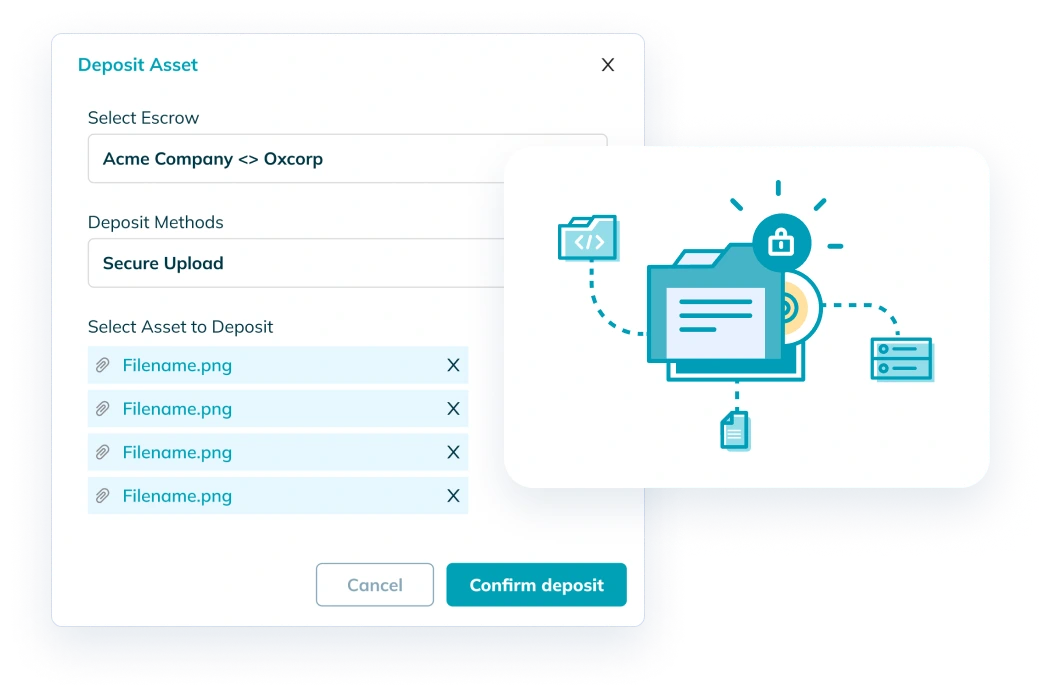

Führen Sie diesen Schritt manuell mit unserem Sicheren Hochladen von Ordnern aus.

Wenn Sie das manuelle Hochladen bevorzugen, bietet Ihnen unser „Ordner hochladen“-System selbstverständlich auch eine sichere Möglichkeit für die Hinterlegung Ihres Quellcodes. Laden Sie dazu einfach Ihre Vermögenswerte hoch und wir werden dann den Rest für Sie übernehmen!

Was sollte und kann in einem Software-Escrow hinterlegt werden?

Eine allgemeine Beschreibung der Artikel, die hinterlegt werden sollen (z. B. die Größe der Hinterlegung; Funktion der Software; Integrationen, Dienstprogramme oder Tools von Drittanbietern, die für die Erstellung einer Hinterlegung verwendet werden usw.)

Alle Anwendungen, die für die Erstellung und den Aufbau von ausführbaren Codes, Objekten und Bibliotheken (z. B. die Namen aller erforderlichen Anwendungen, Versionsnummern, Verkäufernamen und Kontaktdaten)

Verschlüsselungsdaten (z. B. erforderliche Passwörter, kryptographische Schlüssel und Software-Anwendungen, die für den Zugriff auf die Hinterlegung erforderlich sind)

Quellcode (gängige Dateiformate einschließlich .java, .c, .cpp, usw.)

Aufbauanweisungen und Designunterlagen (Quellcode-Konstruktion, Gesamtdesign des Quellcodes und Interaktionen zwischen den Modulen)

Kontaktdaten der wichtigen Entwickler (E-Mail-Adressen, Telefonnummern und alle anderen wichtigen Kontaktdaten)

Beispiele und alle anderen Daten oder Datenbanken, die für die Ausführung der Software erforderlich sind

Häufig gestellte Fragen

-

Welche Schritte umfasst der Codekeeper-Prozess?

- • Melden Sie sich für Ihr Codekeeper-Konto an, indem Sie Ihren" Plan auswählen

• Richten Sie Ihr Konto in der Online-Anwendung von Codekeeper ein

• Verwalten Sie die Informationen der anderen am Escrow beteiligten Parteien

• Definieren Sie die Auslöser für die Freigabe

• Überprüfen und unterzeichnen Sie Ihre Escrow-Vereinbarung

• Richten Sie Ihre Vermögenswerte ein und hinterlegen Sie sie

• Aktivieren Sie Ihren Escrow" -

Wie füge ich meine Software oder meinen Quellcode zu Codekeeper hinzu?

- Um Ihre Software oder Ihren Quellcode zu Codekeeper hinzuzufügen, können Sie Ihre Dateien entweder direkt über unsere Online-Schnittstelle hochladen oder unsere Integrationen mit gängigen Versionskontrollsystemen wie Git, Mercurial oder SVN nutzen.

-

Welche Art von Einstellungen und Zugriffskontrollen kann ich in Codekeeper konfigurieren?

- Sie können Einstellungen wie Lizenzierungsmodelle, Verteilungsbeschränkungen und Zugriffskontrollen konfigurieren. Sie können Benutzerrollen und Berechtigungen definieren, um sicherzustellen, dass nur autorisierte Benutzer auf Ihren Code zugreifen können, und Lizenzbeschränkungen einrichten, um Ihr geistiges Eigentum zu schützen.

-

Wie lässt sich Codekeeper in meinen Entwicklungsprozess integrieren?

- Wir integrieren uns in Ihren Entwicklungsprozess über unsere API und bieten direkte Integrationen mit gängigen Versionskontrollsystemen und Projektmanagement-Tools. Diese nahtlose Integration ermöglicht es Ihnen, Aufgaben zu automatisieren, Arbeitsabläufe zu optimieren und sicherzustellen, dass Ihre Software in jeder Phase der Entwicklung geschützt ist.

-

Wie kann ich meinen Softwareschutz mit Codekeeper überwachen und verwalten?

- Unser hochmodernes Dashboard ermöglicht es Ihnen, den Status Ihres Softwareschutzes, Ihrer Lizenzierung und Verteilung zu überwachen. Sie können wichtige Kennzahlen verfolgen, detaillierte Berichte anzeigen und Ihre Software-Vermögenswerte an einem Ort verwalten.

-

Kann ich mit Codekeeper steuern, wer Zugriff auf meinen Quellcode hat?

- Ja, Sie können Zugriffskontrollen einrichten und Benutzerrollen definieren, um sicherzustellen, dass nur autorisierte Benutzer auf Ihren Quellcode zugreifen können. Sie können den Zugriff nach Bedarf gewähren oder entziehen und so eine sichere Umgebung für Ihre Software-Vermögenswerte bereitstellen.

-

Kann ich Codekeeper sowohl für Open-Source- als auch für proprietäre Software verwenden?

- Ja, unsere Plattform ist so konzipiert, dass sie zahlreiche Softwaretypen und Lizenzmodelle unterstützt und Ihnen die Flexibilität gibt, Ihre Software-Vermögenswerte effektiv zu schützen und zu verwalten.

-

Ich kann die gesuchte Antwort oder Lösung nicht finden. Gibt es jemanden, mit dem ich direkt sprechen kann?

- Wir sind hier, um Ihnen zu helfen. Sie können einen Termin für einen Demo-Anruf mit einem unserer Experten vereinbaren, der Ihnen gerne weiterhilft, oder eine E-Mail an contact@codekeeper.co senden.

Weitere Fragen anzeigen + Weniger Fragen anzeigen -

Diese Unternehmen haben die Kontinuität ihrer Software bereits gesichert.

Fangen auch Sie heute an?

Software-Escrow sichert den Quellcode für den Fall, dass ein Anbieter nicht mehr in der Lage ist, die Software, die Sie für Ihren Geschäftsbetrieb mit einem unabhängigen Drittanbieter benötigen, zugänglich zu machen oder zu unterstützen.

Los geht'sGarantiert bester Preis

Keine versteckten Kosten

Introduction to Software-Escrow: A Guide

E-Book

12 Seiten

Lernen Sie, wie Software-Escrow Ihnen dabei hilft, Risiken zu vermeiden und Ihr Ziel zu erreichen - kritische Systeme sind unter keinen Umständen betroffen.

Leitfaden herunterladen

Ein Gespräch mit unseren Experten

Vereinbaren Sie einen Termin mit einem unserer Berater, um eine personalisierte Demo zu erhalten und Ihre individuellen Bedürfnisse zu besprechen. Stellen Sie uns alle Ihre rechtlichen, technischen und sonstigen Fragen!

Demo buchen