Sécurisez, restaurez et protégez vos actifs numériques

Assurez-vous de la continuité de vos activités grâce à une planification et à des solutions proactives de reprise après sinistre, le tout regroupé sur un tableau de bord central.

Le rôle crucial de la reprise après sinistre

Dans le paysage numérique actuel, les données ne sont pas seulement un actif ; elles sont la colonne vertébrale de vos opérations commerciales. La planification de la reprise après sinistre (DRP) est essentielle pour protéger votre organisation contre la perte de données et garantir la continuité des activités face à des événements imprévus.

Qu’il s’agisse de catastrophes naturelles, de cyberattaques ou de défaillances système, disposer d’une DRP robuste vous permet de récupérer rapidement et de minimiser les temps d’arrêt.

Qu’il s’agisse de catastrophes naturelles, de cyberattaques ou de défaillances système, disposer d’une DRP robuste vous permet de récupérer rapidement et de minimiser les temps d’arrêt.

Obtenez votre kit de reprise après sinistre gratuit

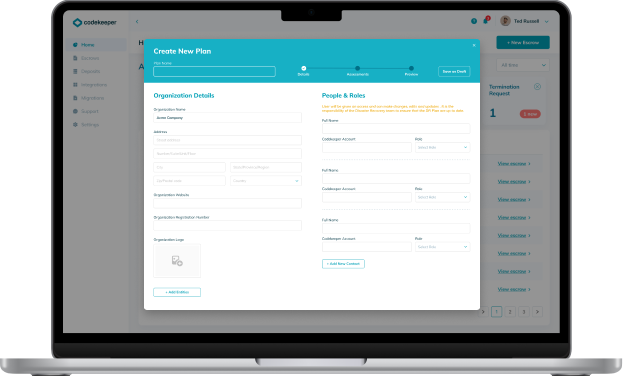

1. Lister

Commencez par identifier tous les logiciels critiques dont dépendent vos opérations commerciales.

Commencez par identifier tous les logiciels critiques dont dépendent vos opérations commerciales.

2. Évaluer

Évaluez les menaces potentielles pour chaque actif et leur impact sur vos opérations.

Évaluez les menaces potentielles pour chaque actif et leur impact sur vos opérations.

3. Planifier

Planifiez une stratégie de gestion de crise adaptée à vos actifs logiciels et à vos besoins commerciaux.

Planifiez une stratégie de gestion de crise adaptée à vos actifs logiciels et à vos besoins commerciaux.

4. Sécuriser

Complétez vos stratégies existantes avec le soutien d’un expert et des solutions spécialisées de reprise après sinistre.

Complétez vos stratégies existantes avec le soutien d’un expert et des solutions spécialisées de reprise après sinistre.

Comment fonctionne la reprise après sinistre

Après avoir établi les bases avec un planificateur de reprise après sinistre solide, chaque couche de reprise après sinistre se construit sur la précédente. Ce système de récupération à plusieurs niveaux prépare votre entreprise à gérer les urgences et soutient la récupération et la continuité à chaque niveau d’opération.

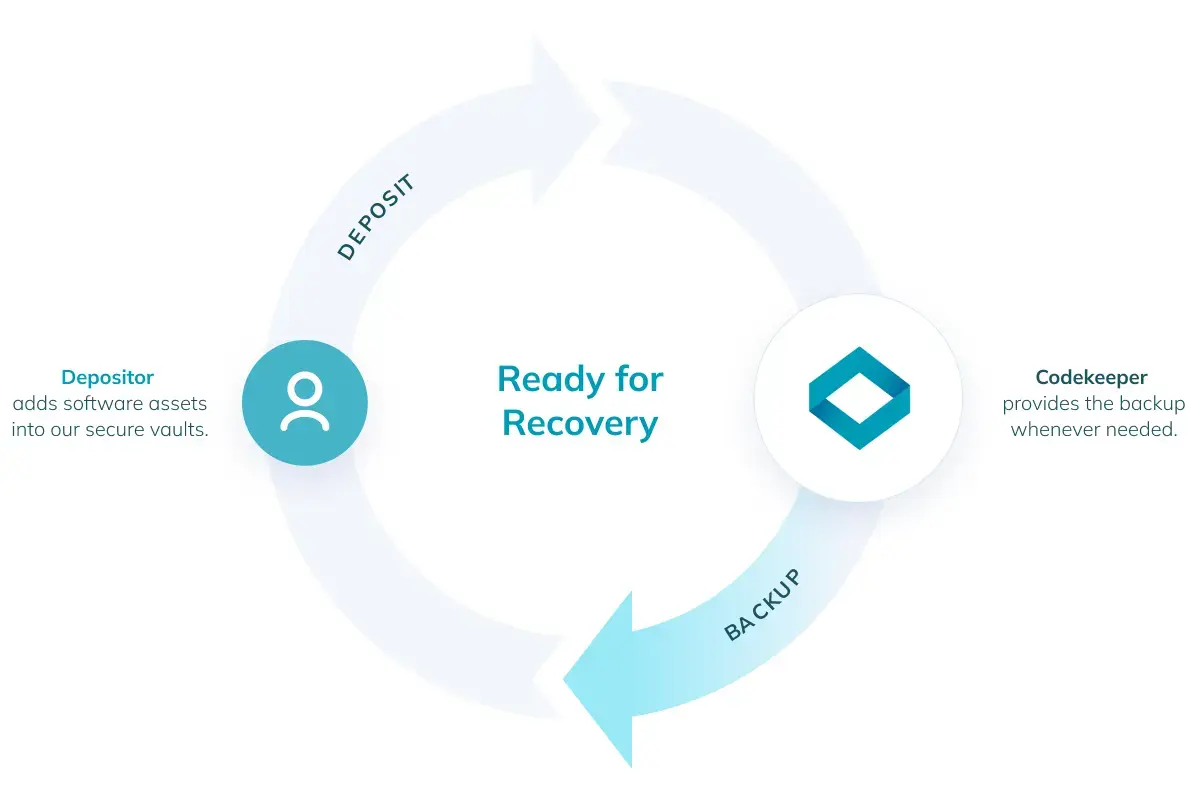

Sauvegarde pour la récupération interne

Pour un plan solide, la prochaine couche de protection implique la sauvegarde pour la récupération interne. Cette solution se concentre sur la protection de vos opérations internes en créant des copies sécurisées de tous les actifs logiciels critiques.

Des sauvegardes régulières garantissent que votre entreprise peut rapidement restaurer ses capacités opérationnelles sans perte de données significative, en utilisant les données les plus récentes et non compromises en cas de sinistre.

Des sauvegardes régulières garantissent que votre entreprise peut rapidement restaurer ses capacités opérationnelles sans perte de données significative, en utilisant les données les plus récentes et non compromises en cas de sinistre.

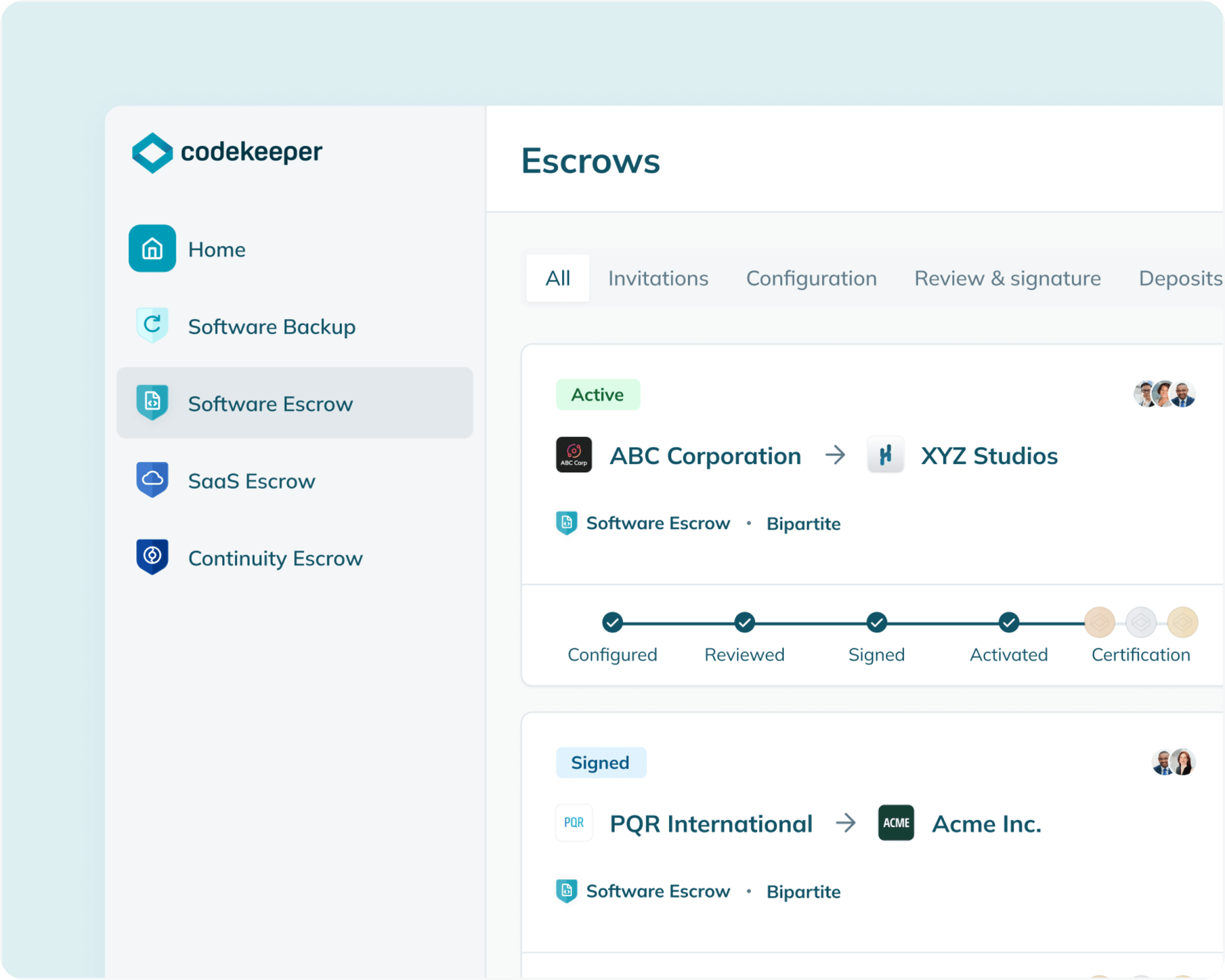

Entiercement de logiciel pour la protection de la récupération client

Lors de l’élaboration de votre plan de récupération, l’étape suivante consiste à protéger non seulement vos propres données, mais aussi à sécuriser vos relations client.

Conçue pour les entreprises fournissant des services logiciels à des clients, notre solution d’entiercement de logiciel est essentielle pour garantir que vos clients puissent toujours accéder à la technologie et aux données nécessaires pour poursuivre leurs opérations en cas d’incapacité à supporter le logiciel.

Cette couche de protection est cruciale pour maintenir la confiance et la conformité avec les contrats clients.

Conçue pour les entreprises fournissant des services logiciels à des clients, notre solution d’entiercement de logiciel est essentielle pour garantir que vos clients puissent toujours accéder à la technologie et aux données nécessaires pour poursuivre leurs opérations en cas d’incapacité à supporter le logiciel.

Cette couche de protection est cruciale pour maintenir la confiance et la conformité avec les contrats clients.

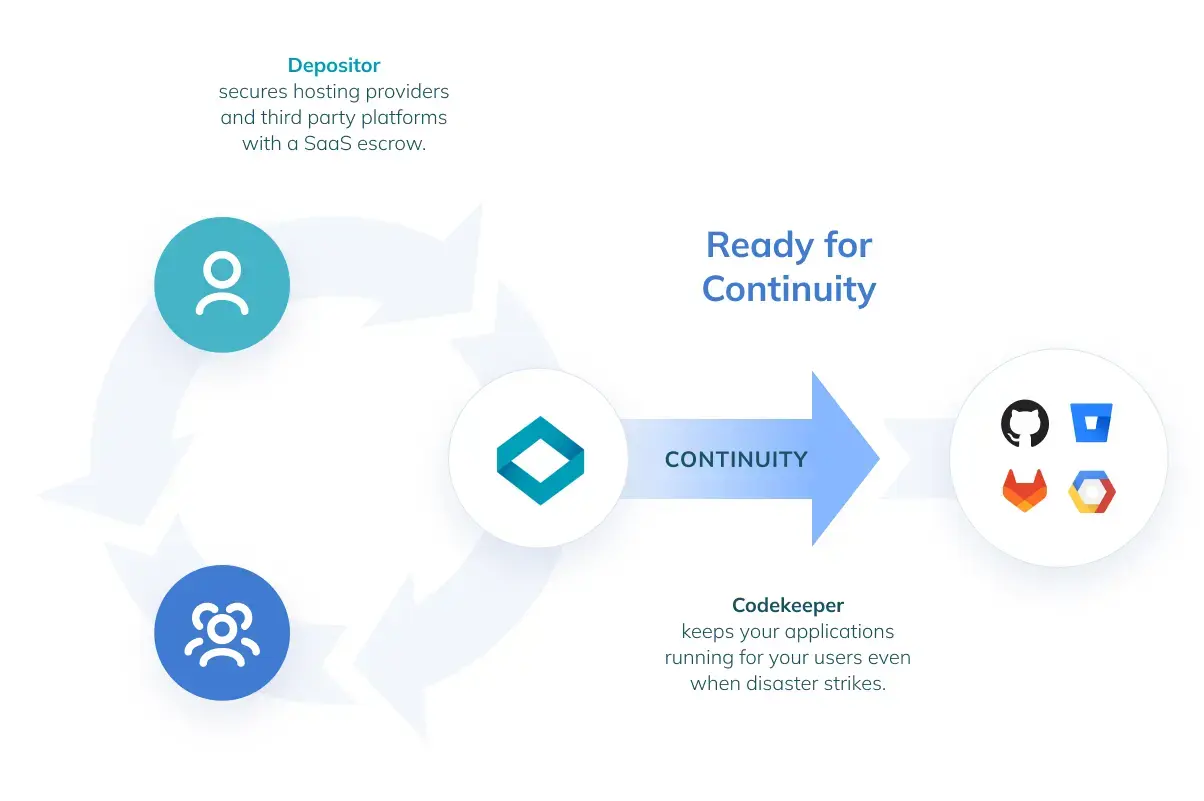

Entiercement de SaaS pour la protection de la continuité

Pour les entreprises fournissant des plateformes de logiciel en tant que service (SaaS), notre service d’entiercement de SaaS garantit que vos clients continuent de recevoir un service ininterrompu, même en cas de perturbations de vos opérations.

Cette solution offre une contingence pour la continuité du SaaS, offrant aux clients l’assurance que les applications et données critiques sont toujours disponibles, protégeant à la fois l’expérience utilisateur et la réputation de l’entreprise.

Cette solution offre une contingence pour la continuité du SaaS, offrant aux clients l’assurance que les applications et données critiques sont toujours disponibles, protégeant à la fois l’expérience utilisateur et la réputation de l’entreprise.

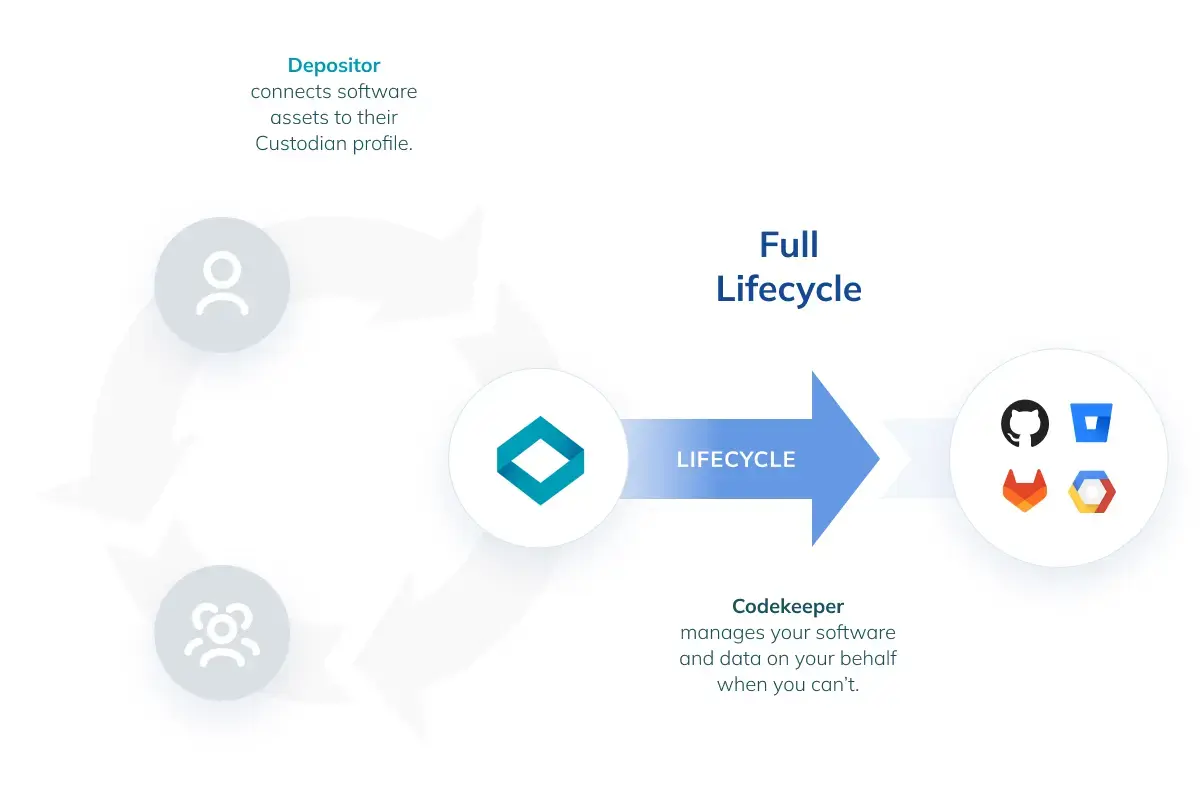

Conservation de logiciel pour une protection complète du cycle de vie

Le niveau de protection le plus complet est notre service de conservation de logiciel, qui gère le cycle de vie complet de vos actifs logiciels.

De la mise en œuvre à la maintenance régulière à la conformité en passant par sa suppression éventuelle, ce service garantit que chaque aspect de votre logiciel est géré de manière sécurisée et efficace.

Il fournit un filet de sécurité complet qui se concentre non seulement sur la reprise après sinistre, mais aussi sur la gestion proactive, garantissant l’intégrité et la conformité du logiciel tout au long de sa vie opérationnelle.

De la mise en œuvre à la maintenance régulière à la conformité en passant par sa suppression éventuelle, ce service garantit que chaque aspect de votre logiciel est géré de manière sécurisée et efficace.

Il fournit un filet de sécurité complet qui se concentre non seulement sur la reprise après sinistre, mais aussi sur la gestion proactive, garantissant l’intégrité et la conformité du logiciel tout au long de sa vie opérationnelle.

Comparaison des solutions

|

Sauvegarde de logiciel

|

Entiercement de logiciel

|

Entiercement de SaaS

|

Conservation de logiciel

|

|

|---|---|---|---|---|

|

Contexte d'utilisation

|

Interne

|

Clients / Fournisseurs

|

Clients / Fournisseurs

|

Interne / Clients / Fournisseurs

|

|

Niveau de protection

|

Récupération

|

Récupération

|

Récupération + Continuité

|

Récupération + Continuité + Responsabilité

|

|

Cadre juridique

|

|

|

|

|

|

Code source

|

|

|

|

|

|

Données

|

|

|

|

|

|

Environnements d'hébergement

|

|

|

|

|

|

Fournisseurs tiers

|

|

|

|

|

|

Opérations sur les données

|

|

|

|

|

|

Performances des accords de niveau de service

|

|

|

|

|

Ces entreprises ont déjà assuré la continuité de leurs logiciels. Et vous, vous commencez quand ?

L’entiercement de logiciel permet de sécuriser et de récupérer le code source du logiciel dont vous avez besoin pour vos activités opérationnelles si un fournisseur n’est plus en mesure d’en fournir l’accès ou de le prendre en charge.

Meilleur prix garanti

Pas de frais cachés

E-BOOK

Solutions de reprise après sinistre

En savoir plus sur les solutions pour une récupération rapide et une continuité totale qui s'intègrent facilement à vos flux de travail et procédures existants.

*Ebook uniquement disponible en anglais

Téléchargez cet ebook gratuitement !

C'est parti ?

Réservez un rendez-vous avec l'un de nos conseillers pour obtenir une démo personnalisée et discuter de votre situation.